La seguridad informática es una disciplina que se relaciona a diversas técnicas, aplicaciones y dispositivos encargados de asegurar la integridad y privacidad de la información de un sistema informático y sus usuarios.

Técnicamente es imposible lograr un sistema informático ciento por ciento seguro, pero buenas medidas de seguridad evitan daños y problemas que pueden ocasionar intrusos.

Seguridad con respecto a la naturaleza de la amenaza

Existen dos tipos de seguridad con respecto a la naturaleza de la amenaza:

*

Seguridad lógica: aplicaciones para seguridad, herramientas informáticas, etc.

*

Seguridad física: mantenimiento eléctrico, anti-incendio, humedad, etc.

Amenazas a un sistema informático

Amenazas a la seguridad de un sistema informático o computadora:

* Programas malignos: virus, espías, troyanos, gusanos, phishing, spamming, etc.

*

Siniestros: robos, incendio, humedad, etc. pueden provocar pérdida de información.

*

Intrusos: piratas informáticos pueden acceder remotamente (si está conectado a una red) o físicamente a un sistema para provocar daños.

* Operadores: los propios operadores de un sistema pueden debilitar y ser amenaza a la seguridad de un sistema no sólo por boicot, también por falta de capacitación o de interés.

Implementación de barreras de seguridad

Técnicas, aplicaciones y dispositivos para la seguridad informática:

* Utilización de aplicaciones de protección:

cortafuegos, antivirus, antiespías, etc.

* Encriptación de la información y uso de contraseñas.

* Capacitación a los usuarios de un sistema.

* Capacitación a la población general sobre las nuevas tecnologías y las amenazas que pueden traer.

GLOSARIO DE TÉRMINOS

Seguridad Lógica

Hace referencia a la aplicación de mecanismos y barreras para mantener el resguardo y la integridad de la información dentro de un sistema informático.

/La seguridad lógica de un sistema informático incluye:

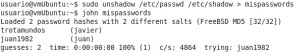

- Restringir al acceso a programas y archivos mediante claves y/o encriptación.

- Asignar las limitaciones correspondientes a cada usuario del sistema informático.

- Asegurarse que los archivos que se emplean son los correctos y se usan correctamente.

- Control de los flujos de entrada/salida de la información.

Seguridad Física

Hace referencia a las barreras físicas y mecanismos de control en el entorno de un sistema informático, para proteger el hardware de amenazas físicas.

Las amenazas físicas que pueden poner en riesgo un sistema informático son :

- Desastres naturales, incendios accidentales, humedad e inundaciones.

- Amenazas ocasionadas involuntariamente por personas.

- Acciones hostiles deliberadas como robo, fraude o sabotaje.

Programa Maligno

Cualquier programa creado con intenciones de molestar, dañar o sacar provecho en las computadoras infectadas.

Sus actividades son ocultas y no son anunciadas al usuario.

Pero existen casos en que la distinción no es clara, provocando hasta demandas por parte de los desarrolladores de estos programas a los antivirus y antiespías que los detectan como malignos.

Virus

Pequeño software que, al igual que un virus biológico, infecta a una computadora y se propaga en ella con diversos propósitos como daño, robo de información, molestia, etc. y por lo general intenta pasar desapercibido por el usuario el mayor tiempo posible.

Los virus se incluyen dentro de los malwares (programas malignos).

El contagio por un virus suele producirlo el mismo usuario al ejecutar un programa que está infectado y toma los servicios básicos del sistema operativo para lograr sus objetivos.

Suele quedar residente en memoria.

Lo más habitual es que los virus permanezcan ocultos en archivos del tipo ejecutable (.exe y .com), pero pueden existir en otros formatos.

Spyware

Software espía. Cualquier aplicación informática que recolecta información valiosa de la computadora desde donde está operando.

Es un tipo de malware que por lo general se introduce y opera en las PCs sin que el usuario lo advierta.

También hay espías que entran en las computadoras cuando el usuario aceptalas condiciones de uso de un programa al instalarlo, por lo general ese texto es obviado en la instalación.

Además de verse vulnerada la privacidad de los usuarios, los spywares también pueden producir gran deterioro en el funcionamiento de la computadora tales como bajo rendimiento, errores constantes e inestabilidad general.

Troyanos

Programa tipo virus que queda activo en el sistema y abre un puerto de entrada a esa computadora.

De esta manera la PC queda expuesta y puede ser accedida remotamente.

Gusanos

Worm en inglés. Tipo de virus que se autoréplica, residiendo en memoria.

Existen dos variantes de gusanos. Los que comienzan a consumir los recursos de la computadora por su incontrolada replicación de sí mismos, afectando el rendimiento o produciendo bloqueos del sistema.

Y la otra variante más actual en donde los gusanos suelen usar la red conectada a la computadora infectada para autoreplicarse enviando copias de sí mismo a otros nodos.

A diferencia de los virus, no necesitan adjuntarse a programas existentes para funcionar.

Existen distintos tipos de gusanos:

Gusanos de emails, gusanos de IRC, gusanos de mensajeros instantáneos, gusanos de redes de intercambio de archivos, gusanos de internet en general.

El objetivo de los gusanos puede ser desde la simple replicación, o hacer propagandas colapsar una red, etc.

Pishing

Es un tipo de engaño creado por hackers malintencionados, con el objetivo de obtener información importante como números de tarjetas de crédito, claves, datos de cuentas bancarias, etc.

El objetivo más común, suele ser la obtención de dinero del usuario que cae en la trampa.

Por lo general, el engaño se basa en la ignorancia del usuario al ingresar a un sitio que presume legal o auténtico.

Spamming

Es el abuso de cualquier tipo de sistema de mensajes electrónicos y, por extensión, cualquier forma de abuso en otros medios como spam en mensajería instantánea, en foro en blogs, en buscadores, en mensajes en teléfonos móviles, etc.

El spamming generalmente es originado por el ánimo de lucro de los spammers.

Actualmente, cualquier tipo de spamming está mal visto tanto por personas como por empresas y gobiernos, incluso algunos tipos llegan a ser ilegal en algunos países.

Piratas Informáticos

Aquellos hackers que emplean sus conocimientos con fines ilegales o inmorales.

Barreras de Seguridad

En seguridad informática, cualquier acción, objeto o sistema que se aplique para mantener la seguridad de un sistema informático.

Cortafuegos

Aplicación o herramienta que funciona como sistema de defensa, que evita cualquier tipo de acceso a un determinado sistema.

Estos programas suelen usarse para la protección de una computadora que está conectada a una red, especialmente internet. Controlan todo el tráfico de entrada y de salida, informando o evitando actividades sospechosas.

Algunos cortafuegos tienen capacidad de detectar espías y pop-ups. De hecho, muchos antivirus tienen incorporada una herramienta tipo cortafuego.

Antivirus

Aplicación o grupo de aplicaciones dedicadas a la prevención, búsqueda, detección y eliminación de programas malignos en sistemas informáticos.

Entre los programas con códigos malignos se incluyen virus, troyanos, gusanos, spywares, entre otros malwares.

Un antivirus también puede contar con otras herramientas relacionadas a la seguridad como antispam, firewall, antispyware, etc.

Un antivirus debe cumplir con ciertos requisitos para ser considerado efectivo y eficiente:

constante actualización, protección permanente, completa base de datos de programas malignos y buena heurística.

Algunos tipos de antivirus: antivirus activo, antivirus pasivo, antivirus online, antivirus offline y antivirus gratuito.

Encriptación

(Cifrado, codificación).

La encriptación es el proceso para volver ilegible información considera importante.

La información una vez encriptada sólo puede leerse aplicándole una clave.

Se trata de una medida de seguridad que es usada para almacenar o transferir información delicada que no debería ser accesible a terceros.

Pueden ser contraseñas, numeros de tarjetas de crédito, conversaciones privadas, etc.

Para encriptar información se utilizan complejas fórmulas matemáticas y para desencriptar, se debe usar una clave como parámetro para esas fórmulas.

El texto plano que está encriptado o cifrado se llama criptograma.